Krádež dat z kreditních karet prostřednictvím NFC malwarem NGate pro Android

NGate umožňuje útočníkům klonovat karty obětí a provádět neoprávněné platby nebo vybírat hotovost z bankomatů.

Úvod

Experti na kybernetickou bezpečnost z firmy ESET objevili nový malware pro Android nazvaný NGate. Ten je schopen přenášet bezkontaktní platební údaje obětí z fyzických kreditních a debetních karet do zařízení kontrolovaného útočníky, což umožňuje podvodné transakce.

Tato aktivita je součástí větší kampaně zaměřené na finanční instituce v Česku od listopadu 2023, využívající škodlivé Progresivní Webové Aplikace (PWA). NGate byl poprvé detekován v březnu 2024.

Útoky mají za cíl klonovat data z karet s technologií Near-Field Communication (NFC) pomocí NGate, která následně přenáší informace do zařízení kontrolovaného útočníky. Toto zařízení napodobuje původní kartu pro výběr hotovosti z bankomatů.

Starý „dobrý“ phishing

Útoky začínají podvodnými textovými zprávami nebo automatizovanými hovory s předem nahranými zprávami. Vše je navrženo tak, aby oběti přesvědčily k instalaci škodlivé PWA na jejich zařízení.

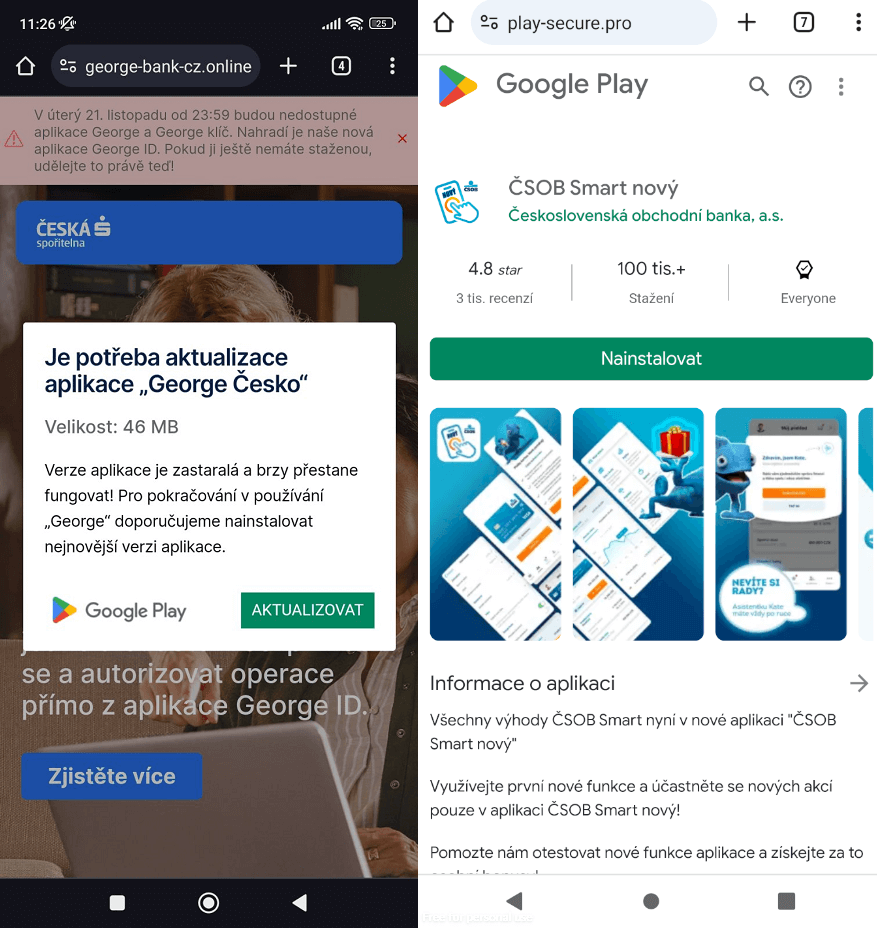

Tyto webové aplikace jsou maskovány jako naléhavé bezpečnostní aktualizace, napodobující oficiální ikonu a přihlašovací rozhraní cílené banky pro zachycení přístupových údajů klientů.

Vizte obrázek níže: falešná bankovní webová stránka (vlevo) a falešná stránka Google Play (vpravo).

PWA aplikace nevyžadují žádná oprávnění při instalaci. Využívají API webového prohlížeče k získání neoprávněného přístupu k hardwarovým komponentám zařízení.

Příklad ikony PWA (vlevo) a aplikace, kterou napodobuje (vpravo)

Instalace škodlivé aplikace

Po phishingové fázi prostřednictvím PWA je oběť navedena k instalaci NGate jako součást druhé fáze útoku.

Po instalaci NGate aktivuje open-source komponentu známou jako NFCGate, původně vyvinutou univerzitními výzkumníky pro testování a experimentování s NFC. Tento nástroj usnadňuje zachycení, přenos, opakování a klonování dat NFC na zařízení a obvykle nevyžaduje, aby bylo zařízení rootnuté .

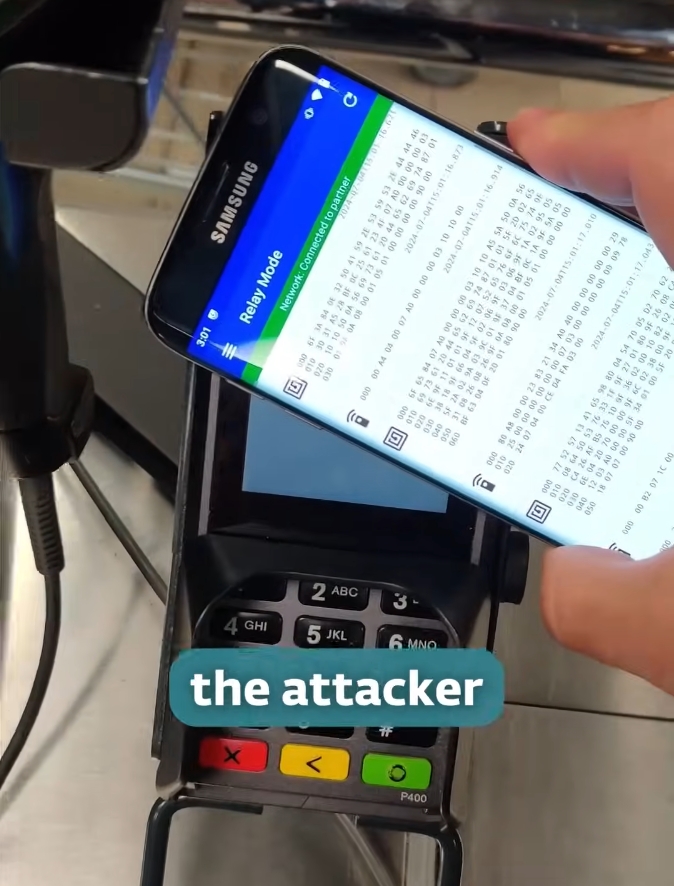

NGate používá NFCGate k zachycení NFC dat z platebních karet v blízkosti infikovaného zařízení a přenáší informace buď přímo, nebo prostřednictvím serveru na zařízení útočníka.

Útočník může tato data uložit jako virtuální kartu na svém zařízení a použít je k opakování signálu u bankomatů vybavených technologií NFC pro výběr hotovosti nebo provádění plateb na systémech POS (viz obrázek níže).

Podívejte se na celé video of firmy ESET demonstrující útok.

Malware může také klonovat unikátní identifikátory některých přístupových karet a tokenů NFC, což umožňuje neoprávněný přístup do omezených oblastí.

Řekni mi svůj PIN

Většina bankomatů vyžaduje pro výběr hotovosti PIN kód, který je podle výzkumníků typicky získáván pomocí taktik sociálního inženýrství.

Poté, co oběť padne do pasti phishingového schématu PWA, kontaktují ji podvodníci telefonicky, vydávaje se za zaměstnance banky, a tvrdí, že je její účet ohrožen.

Poté pošlou SMS s odkazem na stažení NGate, která je prezentována jako aplikace pro ověření platební karty a PINu oběti.

Když oběť použije aplikaci ke skenování své karty a zadání svého PINu pro "ověření," tyto citlivé informace jsou přeneseny k útočníkovi, který je pak může využít k neoprávněným výběrům.

Jak se chránit?

- Pokud NFC aktivně nepoužíváte, můžete snížit riziko vypnutím funkce NFC na vašem zařízení. Na Androidu přejděte do

Nastavení>Připojená zařízení>Předvolby připojení>NFCa přepněte přepínač do vypnuté polohy. - Pokud potřebujete mít NFC neustále zapnuté, pečlivě přezkoumejte oprávnění aplikací a omezte přístup pouze na nezbytné funkce.

- Instalujte bankovní aplikace pouze z oficiálního Google Play.

Pomůžeme vám s ochranou!

Naše mobilní aplikace Redamp.io zahrnuje funkci Safe Surfing , která efektivně zajišťuje ochranu proti nejnovějším hrozbám, jako je phishing nebo malware.

Vyzkoušejte naši aplikaci hned teď!