Ransomware: Rostoucí hrozba a jak se chránit

Ve světě kybernetické bezpečnosti se ransomware objevil jako jedna z nejškodlivějších hrozeb. Zaměřuje se na jednotlivce, firmy a organizace tím, že šifruje jejich soubory nebo je uzamkne z jejich systémů, dokud není zaplaceno výkupné.

Co je Ransomware?

Ransomware je typ škodlivého softwaru (malware) navrženého k narušení přístupu k vašim datům nebo systémům. Obvykle funguje dvěma způsoby:

- Šifrovací Ransomware: Šifruje soubory na zařízení, čímž je činí nepřístupnými.

- Locker Ransomware: Úplně vás uzamkne ze systému.

Útočníci požadují platbu, často v kryptoměně, aby poskytli dešifrovací klíč nebo odemkli systém. Nicméně zaplacení výkupného nezaručuje obnovení vašich dat a může povzbudit další útoky.

Jak mohou být počítače infikovány ransomwarem?

Ransomware může proniknout do počítačů různými způsoby:

-

Phishingové e-maily : Kliknutí na odkaz v podvodném e-mailu vás přesměruje na škodlivou webovou stránku, která stáhne ransomware do vašeho systému.

-

Škodlivé stahování: K instalátoru bezplatného softwaru může být přibalen ransomware.

-

Využití zranitelností softwaru: Zranitelnost v operačním systému nebo prohlížeči je využita k provedení ransomware kódu.

-

Škodlivé weby nebo reklamy (Malvertising): Falešná vyskakovací reklama tvrdí, že váš systém je infikován, a vyzývá vás ke stažení "čističe", který je ve skutečnosti ransomware.

-

Infikovaná externí zařízení : Připojení kompromitovaného USB disku automaticky instaluje ransomware.

-

Exploity Remote Desktop Protocol (RDP) : Kyberzločinci se bruteforce technikou dostanou do systému přes RDP a nainstalují ransomware.

-

Útoky na dodavatelský řetězec softwaru: Důvěryhodná aktualizace softwaru je upravena tak, aby spolu s legitimními soubory nainstalovala ransomware.

Jak se ransomware projeví na počítači?

Když ransomware infikuje počítač, projevuje se znatelnými způsoby, které mohou narušit přístup k souborům nebo celému systému. Zde je, co se obvykle děje a s čím se uživatel může setkat:

-

Náhlá nedostupnost souborů: Ransomware často šifruje soubory, čímž je činí nepoužitelnými bez dešifrovacího klíče. Přípony souborů se změní na něco neobvyklého (např.

.locked,.encrypted). -

Výkupné nebo zpráva: Po šifrování ransomware typicky zobrazí výkupné na obrazovce:

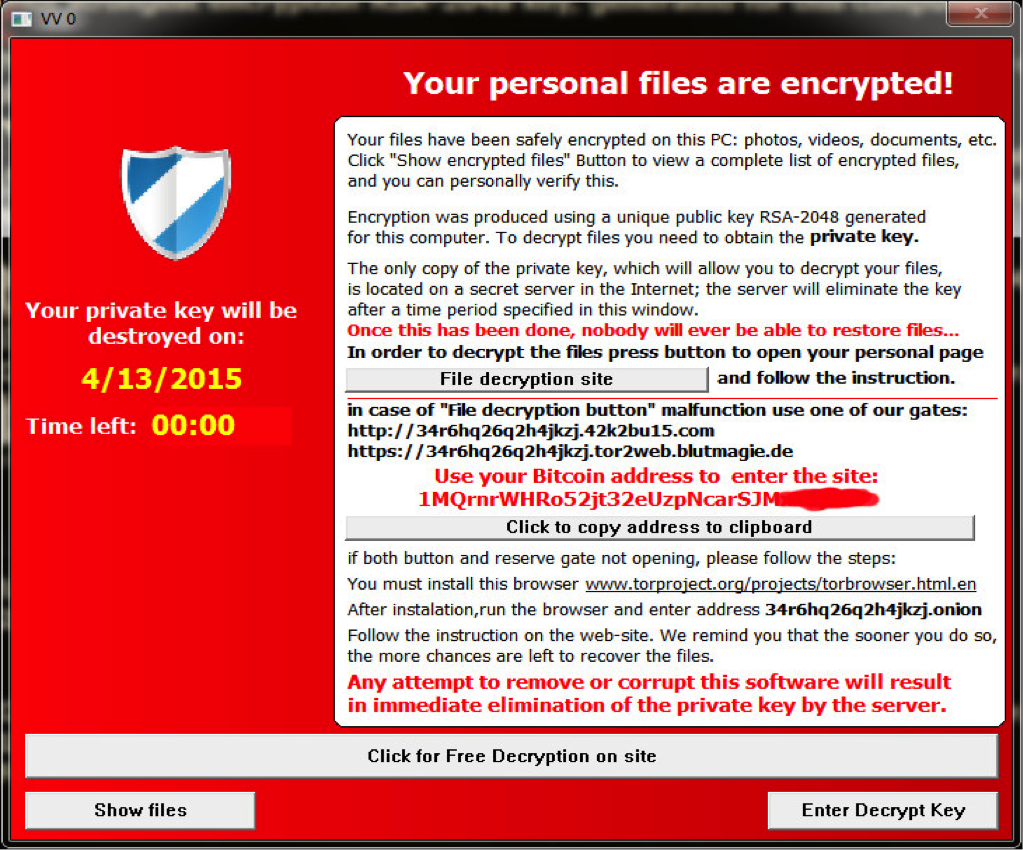

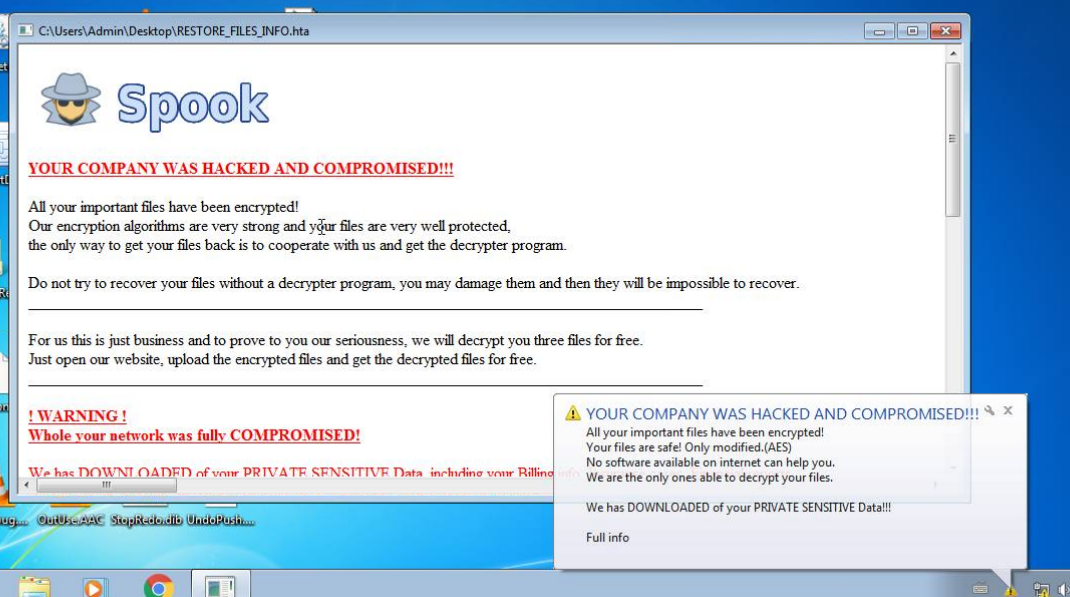

- Oznámení, že vaše soubory jsou šifrovány nebo váš systém je uzamčen.

- Pokyny k zaplacení výkupného, obvykle v kryptoměně jako je Bitcoin, pro opětovný přístup.

- Některý ransomware zahrnuje odpočítávací časovač, který tlačí uživatele k rychlému placení pod hrozbou zvýšení výkupného v průběhu času.

- Hrozby trvalého smazání dat nebo veřejného zveřejnění ukradených dat, pokud nebude výkupné zaplaceno v určeném čase.

- Způsob kontaktu (např. e-mail nebo odkaz na dark web) pro získání dešifrovacího klíče.

"TeslaCrypt" ransomware okno s pokyny:

Příklad "Spook" ransomware na počítači s Microsoft Windows 7:

Rizika ransomware

Dopady ransomware mohou být devastující, od osobních nepříjemností po významné ztráty organizací:

-

Finanční ztráty: Platby za výkupné se mohou pohybovat od stovek po miliony dolarů. Firmy mohou také čelit nepřímým nákladům jako právní poplatky, ztráty příjmů a výpadky provozu.

-

Ztráta dat: Bez spolehlivého zálohování riskujete trvalou ztrátu důležitých osobních nebo firemních souborů.

-

Přerušení podnikání: Pro organizace může ransomware zastavit činnost, zpozdit projekty a snížit produktivitu.

-

Poškození pověsti: Útok ransomware, zejména ten, který zahrnuje únik dat zákazníků nebo klientů, může poškodit důvěru a důvěryhodnost.

-

Právní důsledky: Podle zákonů o ochraně dat, jako je GDPR nebo HIPAA, mohou organizace čelit sankcím, pokud neochrání citlivá data.

Jak se chránit před ransomwarem

Efektivní ochrana vyžaduje kombinaci dobrých návyků, robustních nástrojů a přípravy. Zde je, jak se můžete bránit proti ransomwaru:

-

Pravidelně aktualizujte svůj software : Udržujte operační systémy, prohlížeče a aplikace aktuální. Rychle opravujte zranitelnosti, abyste uzavřeli potenciální vstupní body pro útočníky.

-

Používejte důvěryhodné bezpečnostní nástroje: Instalujte antivirový a antimalwarový software s detekcí ransomware. Používejte firewally a systémy prevence útoků k monitorování podezřelé aktivity.

-

Implementujte zálohování dat : Dodržujte pravidlo 3-2-1: Mějte tři kopie svých dat, uložené na dvou různých typech médií, s jednou kopií offline nebo fyzicky v jiné lokalitě. Pravidelně testujte své zálohy, abyste se ujistili, že fungují a nejsou poškozené.

-

Buďte opatrní při práci s e-maily a odkazy: Vyhněte se otevírání příloh e-mailů nebo klikání na odkazy od neznámých odesílatelů. Ověřte e-mailovou adresu odesílatele a zkontrolujte známky phishingu, jako jsou pravopisné chyby nebo neočekávané požadavky.

-

Povolte vícefaktorovou autentizaci (MFA) : Používejte MFA k zabezpečení účtů, přidání další vrstvy ochrany nad rámec hesel.

-

Omezte oprávnění : Omezte uživatelský přístup pouze na data a systémy nezbytné pro jejich roli. Vyhněte se používání účtů s administrativními právy pro každodenní úkoly.

-

Vzdělávejte sebe i ostatní: Naučte se rozpoznávat phishingové pokusy a další běžné taktiky ransomware. Provádějte pravidelné školení v oblasti kybernetické bezpečnosti pro zaměstnance nebo členy rodiny.

Co dělat, pokud jste cílem útoku

Pokud se stanete obětí ransomware útoku, rychlé jednání může minimalizovat škody:

-

Odpojte zařízení: Okamžitě izolujte infikované zařízení od sítě, abyste zabránili šíření ransomwaru.

-

Neplaťte výkupné: Platba nezaručuje návrat vašich dat a financuje kriminální činnost.

-

Kontaktujte úřady: Nahlaste útok místním orgánům činným v trestním řízení nebo agentuře pro kybernetickou bezpečnost.

-

Obnovte ze záloh: Pokud máte čisté zálohy, použijte je k obnovení svých souborů poté, co se ujistíte, že ransomware je odstraněn.

-

Konzultujte s odborníky na kybernetickou bezpečnost: Profesionálové mohou pomoci posoudit rozsah útoku a doporučit další kroky.

Zdroj obrázků: upguard.com , blog.sekoia.io